E安全11月21日讯 安全研究人员发现,280多万低端Android智能手机的第三方固件存在后门,允许攻击者劫持空中下载技术(Over-the-Air,OTA)更新操作,并在目标手机通过Root权限执行命令。

Anubis Networks的移动专家上周发现了此后门。就在同一周,Kryptowire的研究人员发现上海某公司的固件存在类似的隐藏“后门”。而这一次,被曝的是上海锐嘉科集团(Ragentek Group)有限公司。

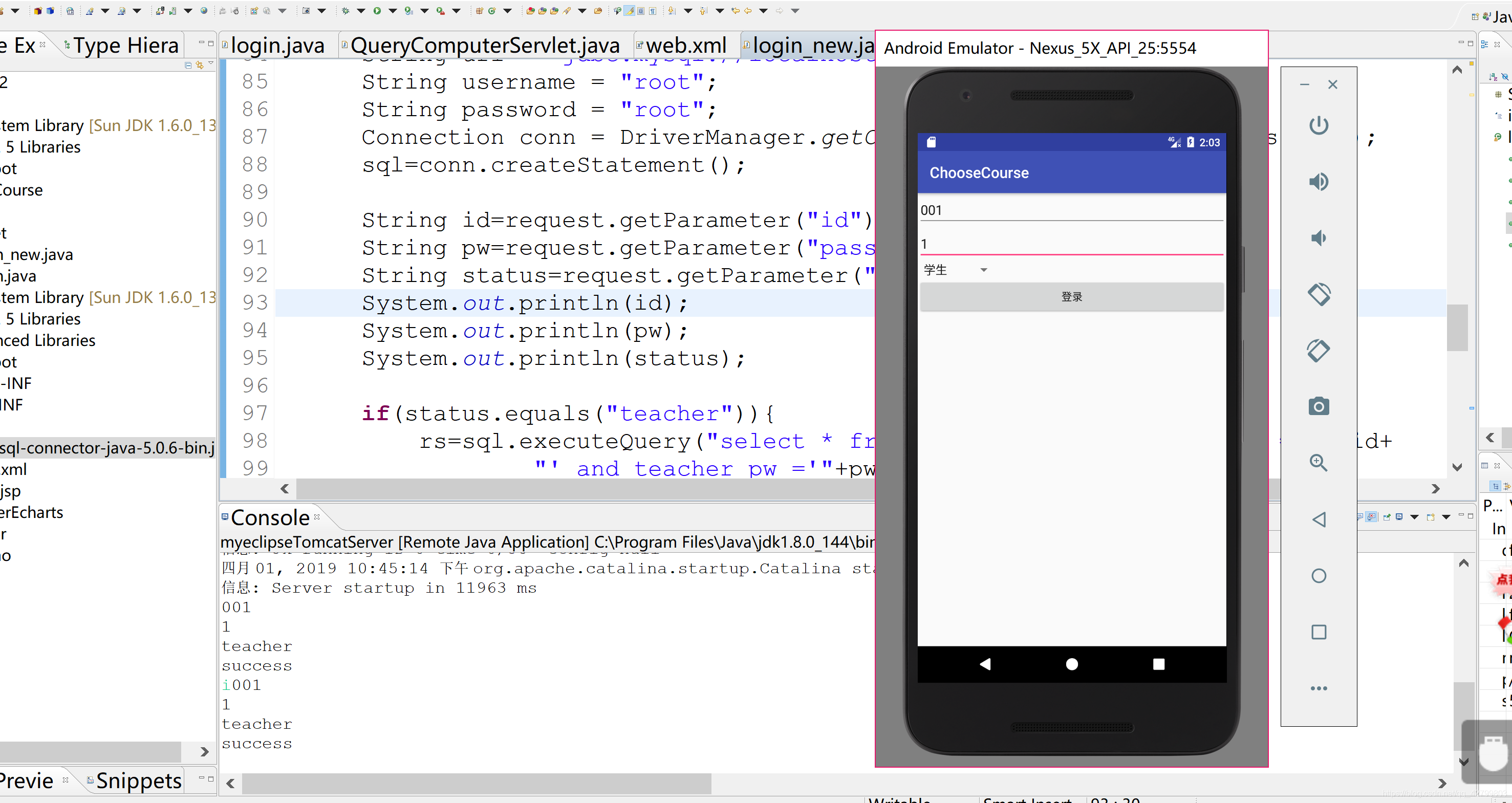

锐嘉科固件使用未加密OTA更新进程

研究人员表示,某一位研究人员在Best Buy购买BLU Studio G智能手机后发现该后门。

锐嘉科固件使用不安全的OTA更新系统,通过未加密的通信信道与远程服务器通信。缺乏SSL支持就意味着攻击者可以执行基本的中间人攻击,中间人可以伪造OTA服务器的响应,向用户智能手机发送恶意指令。

虽然众多设备和应用未通过HTTPS保护客户端服务器通信安全,但Anubis研究人员表示,这个问题更为严重。

固件OTA试图隐藏更新进程

软件开发人员试图隐藏OTA更新进程。因为该OTA系统预装在各种设备上,并执行各种自动更新操作,同时还作为root运行。不受SSL保护就意味着该OTA系统就是开放的“后门”,任何人都能进行控制。

另外,该固件还包含三个硬编码OTA服务器域名,研究人员发现只有一个域名被注册。该漏洞为CVE-2016-6564。

研究人员注册了另外两个域名,这样一来,研究人员便可以向所有运行锐嘉科固件的智能手机发送命令,并收集存在该“后门”的设备数量。

多个Android厂商受影响

Anubis表示,BLU的多款智能手机型号受到影响。此外,BLU也是广升后门最大的受害厂商之一。

受影响的其它品牌还包括Infinix Mobility、DOOGEE、LEAGOO、IKU Mobile、Beeline和XOLO。

图标中的“其它”代表研究人员无法识别的其它设备类型。这可能是同一后门或与OTA服务器通信的另一后门。

Anubis表示与Google、BLU和美国计算机应急响应小组(US-CERT)合作,通知了所有受影响的厂商。US-CERT还就该事件发布了公告,罗列了受影响的智能手机品牌以及修补状态。

相比上一个后门,锐嘉科后门未收集用户信息,也未将数据发送至中国的服务器。

原文地址:https://www.easyaq.com/newsdetail/id/192422659.shtml

E安全注:本文系E安全独家编译报道,转载请联系授权,并保留出处与链接,不得删减内容。联系方式:① 微信号zhu-geliang ②邮箱eapp@easyaq.com

@E安全,最专业的前沿网络安全媒体和产业服务平台,每日提供优质全球网络安全资讯与深度思考,欢迎关注微信公众号「E安全」(EAQapp),或登E安全门户网站www.easyaq.com , 查看更多精彩内容。